System-Defekte liquidieren

Per Secure System Management Cluster sicher, rasant und zuverlässig zurück zu Sollzustand!

Nach dem Aufbau eines Secure System Management Clusters (SSM-Cluster) sind Sie in der der Lage den reibungslosen Betrieb Ihrer IT-Systeme abzusichern. Sogar nach einem großflächigen Virusbefall kann der Sollzustand auf Ihren IT-Systemem innerhalb kürzester Zeit wieder hergestellt werden. Dies erfolgt unter der Verwendung der Software OMA. Um die Integrität des SSM-Clusters zu gewährleisten, müssen entsprechende Sicherheitsrichtlinien eingehalten werden.

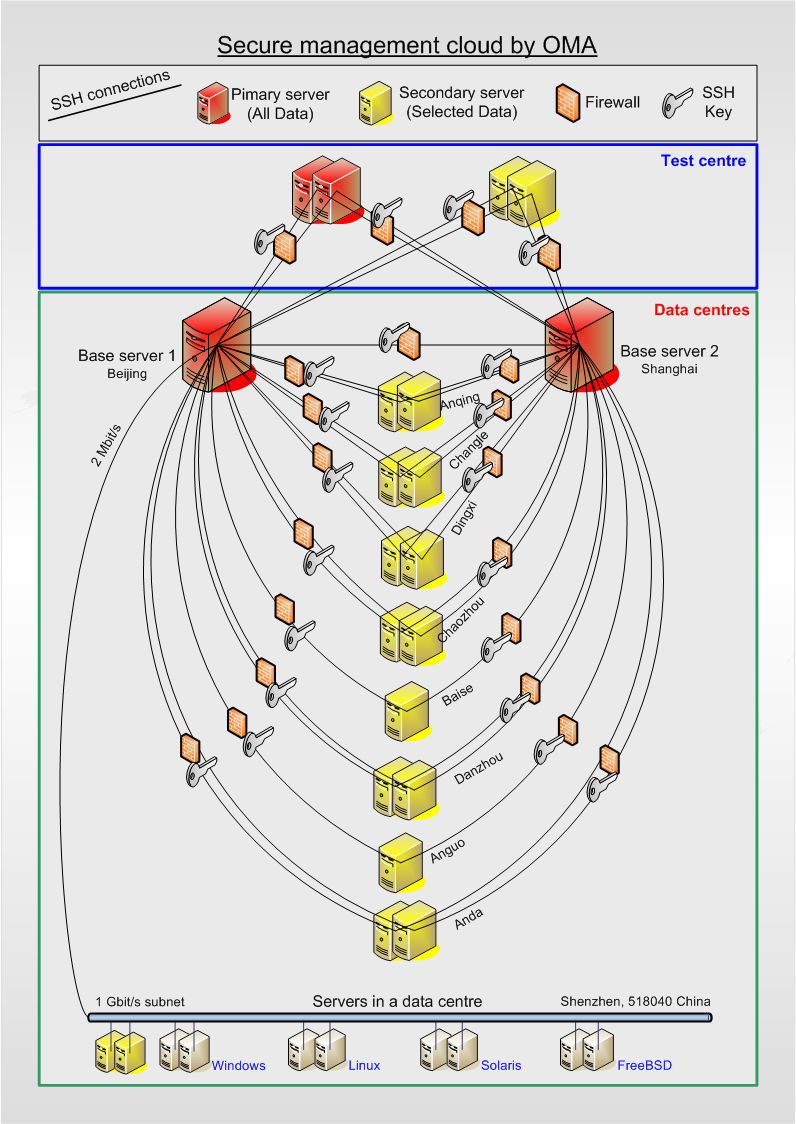

Ein SSM-Cluster besteht aus mindestens zwei zentralen OMA-Basisservern, die an zwei verschiedenen sicheren Standorten aufgestellt sind. Bei Bedarf können weitere OMA-Server zum SSM-Cluster hinzugefügt werden. Für die OMA-Server wird ein eigenes SSM-Subnetz aufgebaut. Dieses wird über die erste Netzwerkkarte des OMA-Servers angesprochen und dient nur dem internen Datenverkehr innerhalb des SSM-Clusters. Die Kommunikation zwischen einem OMA-Server und seinen zu verwaltenden Clients erfolgt ausschließlich über die noch verbliebenen Netzwerkkarten. Bei erhöhten Sicherheitsanforderungen haben die beiden OMA-Basisserver nie eine Netzverbindung zu den zu verwaltenden Clients. Gibt es eine territoriale Verteilung der OMA-Server im SSM-Cluster, kommen mitunter mehrere SSM-Subnetze zum Einsatz. Dann empfiehlt es sich für den Datenverkehr innerhalb des SSM-Clusters einen Top-Down-Entwurf zu wählen, bei dem die beiden OMA-Basisserver sternförmig auf alle anderen OMA-Server zugreifen dürfen. Querzugriffe zwischen den OMA-Servern verschiedener Standorte sind dagegen nicht erlaubt. Das einzige Netzwerkprotokoll im SSM-Cluster ist das SSH-Protokoll. Die Abbildung zeigt den prinzipiellen Aufbau einer SSM-Clound anhand von Standorten in der Volksrepublik China.